Settembre 2020

OSSERVATORIO VECOMP

Linee-guida europee su Titolare e sul Responsabile del trattamento

Il 7 settembre 2020, il Comitato europeo per la protezione dei dati (EDPB) ha pubblicato la bozza delle Linee guida 07/2020 per chiarire i concetti di Titolare del trattamento e Responsabile del trattamento. Il documento fornisce esempi concreti rispetto a ciascun ruolo. Gli orientamenti sostituiscono il precedente parere del Gruppo di lavoro dell’articolo 29.

Data: 07 settembre 2020

Approfondisci qui

e-fatture: l'adesione alla consultazione slitta al 28 febbraio 2021

Con provvedimento n. 311557 del 24 settembre 2020, l’Agenzia delle Entrate ha disposto un’ulteriore proroga - al 28 febbraio 2021 - del termine per l’adesione al servizio di consultazione e acquisizione delle fatture elettroniche e dei loro duplicati informatici. Sono ancora in corso le attività di implementazione tecnica e amministrativa per attuare le disposizioni normative indicate dal Garante per la protezione dei dati personali. L'Agenzia ha previsto anche una nuova funzionalità per i soggetti che utilizzano un canale “web service” per lo scambio dati con il Sistema di Interscambio (SdI) in grado di produrre un report di quadratura delle fatture elettroniche. In caso di mancata adesione al predetto servizio da parte di almeno uno dei soggetti del rapporto economico, i file xml delle fatture siano cancellati entro 60 giorni dal termine del periodo transitorio.

Data: 24 settembre 2020

Approfondisci qui

DOMANDE E RISPOSTE

Cos’è un Trojan?

Il termine fa riferimento alla mitologia greca: Il cavallo di troia. In generale un Trojan è un virus che viene mascherato all'interno di un'applicazione apparentemente inoffensiva. L'utente, eseguendo o installando quest'ultimo programma attiva anche il codice del trojan nascosto. Spesso è la vittima stessa che involontariamente, non prestando attenzione ai siti che sta visitando o all’attendibilità dello sviluppatore dell’APP che sta scaricando, ricerca e scarica un trojan sul proprio dispositivo. Una tecnica che gli hackers amano usare è quella di inserire queste "trappole" in APP gratuite o in copie pirata di software. I trojan posso essere utilizzati per raccogliere dati sensibili dell’utente o dell’azienda. Altre volte gli stessi trojan possono essere usati per scaricare nel dispositivo altri virus. Oppure possono essere usati per aprire porte (backdoor) di comunicazione in sistemi o server che normalmente dovrebbero essere chiuse. Per difendersi da questi tipi di attacchi è essenziale installare un Firewall.

Cos’è un attacco omografico?

Un attacco omografico consiste nella registrazione di domini con nomi molto simili ad originali appartenenti a marchi noti o all’azienda obiettivo dell’attacco (ad esempio il dominio omografico “yotube.com” per ingannare gli utenti di “youtube.com”). La finalità consiste nell’attirare utenti a navigare nel sito fasullo e di ottenere così dati personali o di diffondere malware.

Qual è l’ambito di applicazione del GDPR con riferimento al territorio?

Se il soggetto che tratta i dati è stabilito nell’Unione si applica il regolamento, anche quando il trattamento sia effettuato fuori dell’Unione.

PILLOLE D'USO

La redazione del Registro dei trattamenti: ecco come fare in tre semplici passiIl Garante spiega che "la tenuta del registro dei trattamenti non costituisce un adempimento formale bensì parte integrante di un sistema di corretta gestione dei dati personali”.

La redazione del registro dei trattamenti è sicuramente l’adempimento più significativo per dimostrare l’adeguamento alla Normativa, di fatto si tratta di un documento riassuntivo di tutte le attività mappate ed inserite nel Software di gestione. In caso di controllo da parte dell’autorità competente, Il Registro dei trattamenti è il punto di partenza dell’attività ispettiva. Il registro dei trattamenti va redatto da chiunque abbia almeno un dipendente o tratti dati particolari di terzi (vedi chiarimento Garante privacy).

È un documento soggetto a periodiche variazioni e ad una verifica periodica (ad ogni variazione significativa o almeno ogni 3 mesi), salvo esigenze particolari conviene tenerlo in formato elettronico così come riportato nell’Art.30 per.3 del GDPR.

I prerequisiti fondamentali per una corretta compilazione del registro sono i seguenti:

- Mappatura di tutti i trattamenti (interni ed esterni) effettuati

- Inserimento degli asset (interni ed esterni) completi di valutazione dei rischi e delle contromisure adottate.

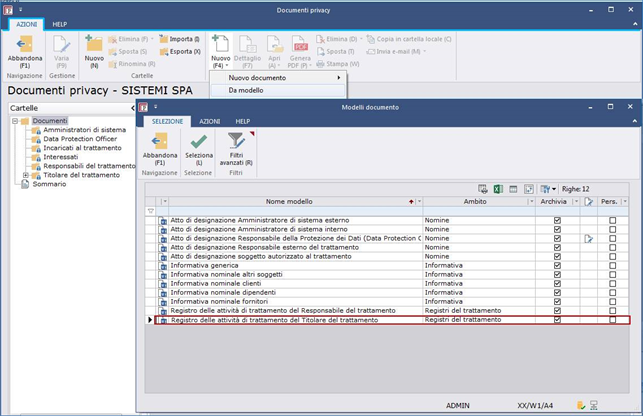

- posizionatevi sulla cartella Titolare del trattamento e dalla funzione Nuovo - Da modello, presente nel raggruppamento "Documenti"', scegliete il modello documento "Registro delle attività di trattamento del Titolare del trattamento”. Confermando la scelta del modello, viene avviata una procedura guidata di caricamento nuovo documento.

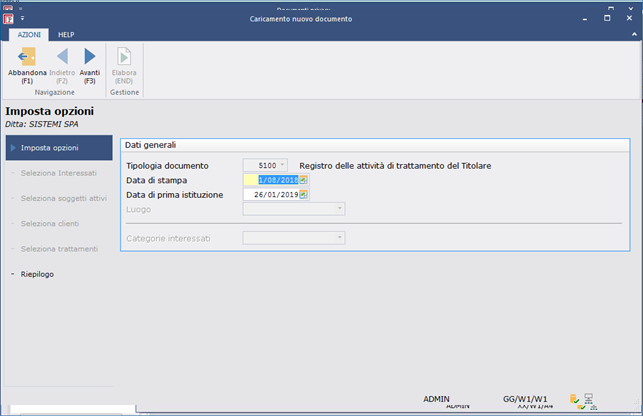

- Nella sezione Imposta opzioni, indicate la data di stampa e la data di prima istituzione e passate all'ultimo step con il bottone <Avanti>:

- Dalla sezione Riepilogo selezionate Elabora per procedere con la generazione e archiviazione del documento. Il documento prodotto va analizzato in tutti i suoi punti al fine di verificarne la coerenza con le attività aziendali. Una volta controllato, va salvato e conservato in formato PDF come documento aziendale.